昨年、新しいYAMAHAのVPNクライアント YMS-VPN8 がリリースされました。

Windows8 対応になり、プロトコルも IPsec から L2TP/IPsec に変更されたようです。

Windows8.1 はどうなのよ?という心にもない疑問はさておき、最新機種を購入する余裕がない私はいまだに RTX1100 や RTX1500 を使用中で、残念ならがこれらの古い機種には未対応・・・

さらには2014年04月をもって YMS-VPN7 シリーズは販売終了とのこと。。

続きを読む

昨年、新しいYAMAHAのVPNクライアント YMS-VPN8 がリリースされました。

Windows8 対応になり、プロトコルも IPsec から L2TP/IPsec に変更されたようです。

Windows8.1 はどうなのよ?という心にもない疑問はさておき、最新機種を購入する余裕がない私はいまだに RTX1100 や RTX1500 を使用中で、残念ならがこれらの古い機種には未対応・・・

さらには2014年04月をもって YMS-VPN7 シリーズは販売終了とのこと。。

続きを読む

YAMAHA RTXシリーズ と ShrewSoft VPN Client で順調に使用していたのですが気付いた事を捕捉しておきます。

RTX1500に限りNATトラバーサルを有効にするとファストパスが効かないかもしれません。

(今頃RTX1500って、、、という声は聞こえないフリをする。)

ファストパスに関するドキュメントの「機種毎に異なる制限」で、RTX1500のIPsecのESPトンネルのUDPカプセリングが非対応になっている・・・

これって、RTX1500の場合はパケット転送や暗号化処理はファストパスでハ-ドウェアが高速に処理してくれるものの、NATトラバーサル(=ESPトンネルのUDPカプセリング?)はノーマルパスになるというコトでは?

難しいコトはわからんので実際に試してみたところ、NATトラバーサルをOFFにすると体感で早くなった気がしました。

ツールを使用した計測等はやっていないのでプラシーボ効果かもしれませんがw

ググってみると実際にCPU負荷があがる症状になった方がいるようです。

ノーマルパスだとハード処理じゃなくなるので計算しまくるのでしょう。

続きを読む

サーバーになるルーターとクライアントソフトの設定は無事終了して今のところ問題なく使用できてます。

PPTPはお手軽で良いんだけど MS-CHAPv2 の脆弱性が見つかったりで若干不安だし、XPでRWINを調整してたりすると(私の環境では)VPNの速度が物凄く不安定になってで精神衛生上よろしくない。

L2TP/IPsecは最近のYAMAHAルーターでしかファストパスに対応していないのが残念。(今回はRTX1500を使用)

ちなみにWindows標準クライアントはNATトラバーサルに対応していないけど、レジストリで設定可能なので接続はできるみたい。(XPはAESに非対応とのこと)

そんなわけで、YAHAMAルーターでのIPsecならハードウェア処理の恩恵を受けられて体感できるぐらい軽くなった上に、セキュリティ的にも安心かなと自己満足しています。

まあXPは長くてもサポートが切れるまで(あと1年半ぐらい)のお付き合いだけどw

続きを読む

前回に引き続きYAMAHAのRTXルーターでIPsecリモートアクセスするお話。

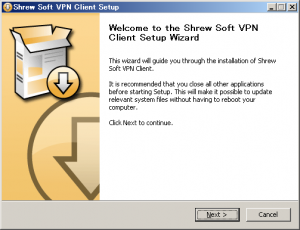

今回はフリーのIPsecクライアント「Shrew Soft VPN Client」を設定。

Shrew Soft Inc のサイトから入手しましょう。

トップページ上部メニューの「Download」から「VPN Client For Windows」をクリック。

バージョンは私が動作を確認している安定版(STABLE RELEASE)の 2.1.7-release を使用。

画面がXPで恐縮ですがWindows7でも動作してます。8は知らんw

途中、妙なツールバーのインストールなどもないので言われるがまま進めていい。

Next。

続きを読む

業務用ルーターとしておなじみのYAMAHA RTXシリーズ。

IPsecによるリモートアクセスVPNを使用する場合は YMS-VPN7 等のソフトウェアを購入する必要があるのですが、そこを無料のVPNクライアント Shrew Soft VPN Client を使ってケチってみようというお話。