前回に引き続きYAMAHAのRTXルーターでIPsecリモートアクセスするお話。

今回はフリーのIPsecクライアント「Shrew Soft VPN Client」を設定。

ダウンロード

Shrew Soft Inc のサイトから入手しましょう。

トップページ上部メニューの「Download」から「VPN Client For Windows」をクリック。

バージョンは私が動作を確認している安定版(STABLE RELEASE)の 2.1.7-release を使用。

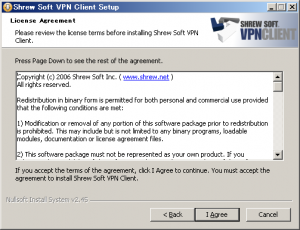

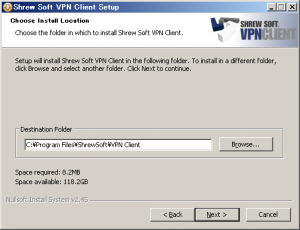

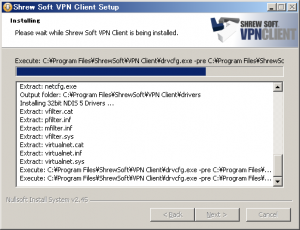

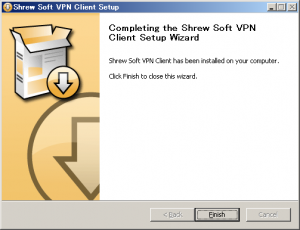

インストール

画面がXPで恐縮ですがWindows7でも動作してます。8は知らんw

途中、妙なツールバーのインストールなどもないので言われるがまま進めていい。

簡単な解説

以降、前回のルーターコンフィグに合わせて設定していきます。

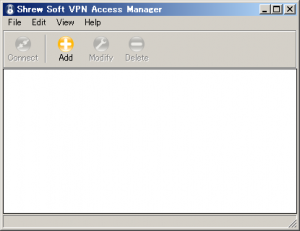

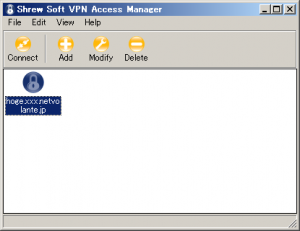

早速 Access Manager を起動してみる。

「ADD」で新規作成。

1.General

「Host Name or IP Address」 にサーバーへのアドレスを追加。

(今回は拠点1の hoge.xxx.netvolante.jp)

「Auto Configuration」 を 「ike config push」に変更。

これはサーバー側ルーターに

ipsec ike mode-cfg address 2 1

の設定があり、IPアドレスを自動で取得できる為。

- 「Obtain Automatically」のチェックを外す

- 「Auto Configuration」を「disabled」にする

いずれかの方法で手動設定にすることもできるが、その場合はサーバー側の設定を変更する必要があった。

IPアドレスを 192.168.1.200 固定にするとした場合、

ipsec ike mode-cfg address 2 1

この部分をカットして次のようなルーティングを追加する。

ip route 192.168.1.200 gateway tunnel 2

面倒なので ipsec ike mode-cfg address を使いましょう。

次にYAMAHAのルーターはトンネルのMTUがデフォルトで1280らしいので「MTU」を「1280」に変更。

- 拠点3から拠点1へVPN接続

- 拠点1にある無線APのWEB設定画面にアクセス

- BASIC認証を入力

上の流れで作業すると必ず応答がなくなる症状にみまわれた時に、MTUを変更することで改善した。

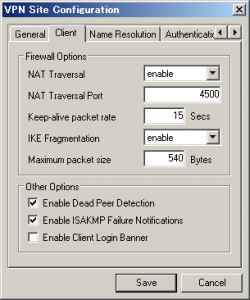

2.Client

とくに変更なし。

他のサイト様では一番下の 「Enable Client Login Banner」 のチェックがはずれているコトが多いので右にならう。

ONでも動いたケド・・

「NAT Traversal」 はサーバー側ルーターで設定しているので有効のままに。

ipsec ike nat-traversal 2 on

クライアントが「enable」でも、サーバー側で設定されていない・NATを介さない場合は自動で無効になるらしいので、未使用でも「enable」のままで問題ないでしょう。

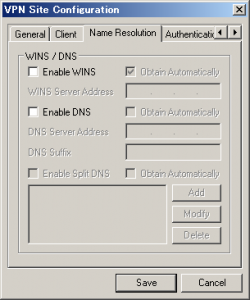

3.Name Resolution

「Enable WINS」「Enable DNS」 共にチェックをはずす。

という設定で使用しているけど・・・

考えてみれば接続先ネットワークの名前解決をする場合はDNSは必要かも。

IPアドレス直打ちが身に染みているのであまり気にしなかった(^ ^;

「Enable DNS」をチェックして「DNS Server Address」に拠点1のDNSサーバーアドレスを入力すればよし。

自動で通知する場合はサーバー側ルーターの64行目を変更した上で「Obtain Automatically」をチェックする。

auth user group attribute 1 xauth=on xauth-dns=xxx.xxx.xxx.xxx

xxx.xxx.xxx.xxxはDNSサーバーのIPアドレス。

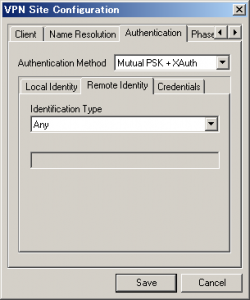

4.Authentication

事前認証キーとXAUTH認証を使用するので 「Authentication Method」 を 「Mutual PSK + XAuth」 に変更。

4-1.Local Identity タブ

「Identification Type」 は 「User Fully Qualified Domain Name」に変更。

「UFQDN String」 に 「pc」 を設定。

これはサーバー側の

ipsec ike remote name 2 pc

と一致させる。

4-2.Remote Identity タブ

「Identification Type」 は 「Any」 のまま。

特に変更なし。

4-3.Credentials タブ

「Authentication Method」 が 「Mutual PSK + XAuth」 に変更されていれば、「Pre Shared Key」が入力できる。

ここで入力するのはサーバー側の事前認証キー

ipsec ike pre-shared-key 2 text VPN2_KEY

と一致させるので、今回の場合は「VPN2_KEY」となる。

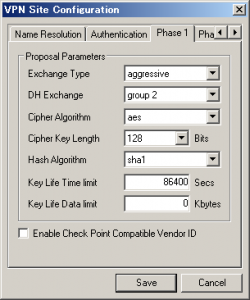

5.Phase 1

「Cipher Algorithm」 を 「aes」 に変更。

「Cipher Key Length」 を 「128」 に変更。

「Hash Algorithm」 を 「sha1」 に変更。

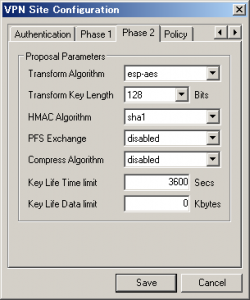

6.Phase 2

「Transform Algorithm」 を 「esp-aes」 に変更。

「Transform Key Length」 を 「128」 に変更。

「HMAC Algorithm」 を 「sha1」 に変更。

これらの設定もサーバー側に合わせる。

ipsec sa policy 2 2 esp aes-cbc sha-hmac

(合わせる必要があるのは Phase 2 だけかもしれないけど面倒なので検証していません・・・)

鍵長に関してはYAMAHAのサイトを参照。

「Key Life Time Limit」 についてはイマイチ自信がないがデフォルト値で動作する。

ルーターで設定可能な

- ipsec ike duration ipsec-sa

- ipsec ike duration isakmp-sa

は、YAMAHAのドキュメントによれば「このコマンドで設定した寿命値が提案される」とあるので、ルーターが鍵交換を始動する場合に適用されるのではないだろうか?

リモートアクセスのようにサーバー側ルーターが鍵交換の要求に「応答」する場合のSA寿命は、この設定の Key Life Time Limit が生きると推測する。(実際にshow ipsec sa で寿命を見ると反映されている。)

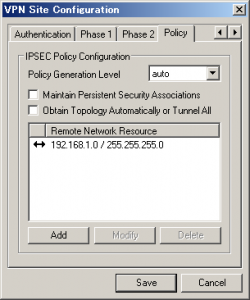

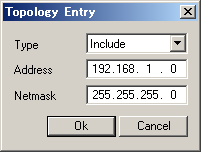

7.Policy

ここもよくワカラン(^ ^;

ググってみると「Obtain Topology Automatically or Tunnel All」のチェックを外して、「Topology Entry」 で接続先のネットワークを設定する模様。

試してみたところ「Obtain Topology Automatically or Tunnel All」が ON でも接続はできました。

が、192.168.2.0/24 みたいに接続先のネットワークと異なる設定にするとダメでした。(当り前か)

ようするにルーティング??

保存

とまあ、以上のような設定でSaveを押す。

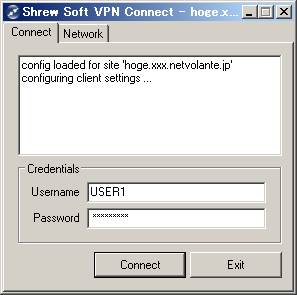

接続方法

接続はアイコンを選択して 「Connect」 を押す。

「Username」 と 「Password」 はルータに設定したモノが使用可能。

auth user 1 USER1 PASSWORD1 auth user 2 USER2 PASSWORD2 auth user 3 USER3 PASSWORD3

ちなみにサーバー側でトンネル別に pre-shared-key を設定しているのために remote name と 事前認証キー は決まった組み合わせでないと動作しない。

上で解説したのは remote name = pc を想定したもので、実際はPC3台で次のように使い分けることになる。

| remote name | pc | pc3 | pc4 |

|---|---|---|---|

| UFQDN String | pc | pc3 | pc4 |

| Pre Shared Key | VPN2_KEY | VPN3_KEY | VPN4_KEY |

| トンネル(自動) | tunnel 2 | tunnel 3 | tunnel 4 |

| セキュリティゲートウェイ(自動) | 2 | 3 | 4 |

トンネルごとに設定しない(トンネルテンプレートでベースになる pre-shared-key を使う)ようにすれば同じ事前認証キーでいける筈ですが、その辺はセキュリティ面や運用方法と相談しながら決めてヨロシイかと。

備考

一応こんな感じの環境で実際に使用できております。

なお、実際のコンフィグを晒すワケにはいかないので一部修正しています。

記入ミスがあったらご容赦ください。

サーバー・クライアント共にこの設定でなければ動作しないと言うワケではありません。

色々試してみることをお勧めします。(テスト機は少々古いですがRTX1500です。)

コメント

初めまして。

詳しい説明で、ものすごく参考になりました。

ちなみに、当方ではWin8で2.1.7が問題なく使えております!?

また、価格COMのRTX810の口コミにてリンク案内させて頂きましたのでご了承ください。

では、失礼いたします。

コメントありがとうございます。

お役に立てて何よりです。

Windows8についてはこちらのエントリーに書いたのですが、1度だけしか検証していなかったので私の設定ミスかもしれません・・・(^ ^;

価格.comのスレッド拝見しました。

このエントリーにあるように Shrew Soft VPN Client でも接続先の無線アクセスポイントのWEB管理画面にアクセスすると応答がなくなる不具合に遭遇しましたが、クライアントのMTUを1280にすることで解決した経緯があります。

同じようにパケットのオーバーヘッドが原因であれば、Windows標準VPN接続のMTU調整で変化があるかもしれません。

http://support.microsoft.com/kb/826159/ja

自動翻訳がわかりにくいので英語版も。

http://support.microsoft.com/kb/826159/en

(レジストリ変更はくれぐれもご注意を・・・)

あくまでも憶測ですので成果がなければゴメンナサイ。。。

それから誹謗中傷の類でなけれはリンクは問題ありませんw

あなたは神様です!

素人にもわかりやすい解説をありがとうございます。

Win(7・XP)OS標準クライアントでL2TP接続しても大きなファイルのコピーができなかったんです。

YAMAHAのサポートに相談してRTX810を買ったのに、買ったらまともなアドバイスはくれなくなって諦めかけてました(笑)

こちらのルーターの設定を真似させて頂き、

Shrew Soft VPN Clientで接続したら成功しました。

数MBの画像が一瞬でVPNでコピーできた瞬間は感動でした。

ありがとうございました!

@ひつじ さま

コメントありがとうございます。

お役に立ててなによりです。

残念ながらWindows標準クライアントはサポート外なんですよね・・・

Windows8だと正規のYMS-VPN7ですら未対応だったりするのでYAMAHAさんには前向きに検討してほしいものです(^ ^;